2007年,攻擊者入侵加拿大一個水利SCADA控制系統,破壞了取水調度的控制計算機;

2008年,攻擊者入侵波蘭某城市地鐵系統,通過電視遙控器改變軌道扳道器,致四節車廂脫軌;

2010年,西門子首次監測到專門攻擊該公司工業控制系統的Stuxnet病毒,也稱為震網病毒;

2010年,伊朗政府宣布布什爾核電站員工電腦感染Stuxnet病毒,嚴重威脅核反應堆安全運營;

2011年,黑客入侵數據采集與監控系統,使美國伊利諾伊州城市供水系統的供水泵遭到破壞;

2011年,微軟警告稱最新發現的Duqu病毒可從工業控制系統制造商收集情報數據;

2012年,兩座美國電廠遭USB病毒攻擊,感染了每個工廠的工控系統,可被竊取數據;

2012年,發現攻擊多個中東國家的惡意程序Flame火焰病毒,它能收集各行業的敏感信息;

2014 年,黑客集團Dragonfly 制造“超級電廠”病毒——阻斷電力供應或破壞、劫持工業控制設備,全球上千座發電站遭到攻擊;

隨著互聯網的普及,工業4.0,大數據,數字化工程等技術的推廣,工業信息系統網絡安全面臨前文所提到的設備高危漏洞、外國設備后門、APT、病毒、無線技術應用帶來的威脅及風險將越來越大。

國家和行業(包括中國電子技術標準化研究院,工業控制系統信息安全產業聯盟等)對信息系統網絡安全的重視逐漸加強,大批國內廠商和團隊借助自身優勢,開始布局工業信息網絡安全。

博思艾倫咨詢公司于近期發表一份針對全球314家運營有工業控制系統的公司的調查報告,發現其中有34%的企業都在一年內遭遇了2次以上的數據泄露。

因此,在當前的工業控制系統運營者所面對的威脅的規模、類型和嚴重性都在快速增加,其危險程度前所未有。

這些威脅大致包括:

l 外部網絡威脅

工業控制系統網絡由于自身的特點,可能面臨著來自病毒等惡意軟件和黑客的攻擊,一旦發生安全時間,損害的程度將非常嚴重。

l 內部網絡威脅

工業控制系統網絡自身無需身份驗證,系統中的任何設備都可以被內部人士所控制。

l 人為過失

人為的過失在任何一家企業中都無法避免,但所產生的損失也無法估量。

針對工業控制系統網絡的特點,國內外的廠商和團隊通常采取以下方式來防止外部威脅、惡意內部人士和人為失誤的破壞。

l 下一代防火墻

下一代防火墻是目前業界的熱點聲音,現階段,認為下一代防火墻應該實現以下六大功能:基于用戶防護,面向應用安全,高效轉發平臺,多層級冗余架構,全方位可視化以及安全技術融合。

l 工業深度數據包檢測(DPI)防火墻

深度包檢測技術是一種基于應用層的流量檢測和控制技術,當IP數據包、TCP或UDP數據流通過基于DPI技術的帶寬管理系統時,該系統通過深入讀取IP包載荷的內容來對OSI七層協議中的應用層信息進行重組,從而得到整個應用程序的內容,然后按照系統定義的管理策略對流量進行整形操作。

l “白名單”通訊產品

與“黑名單”相對應,如果設立了白名單,則在白名單中的用戶的信息會被通過,否則將會被拒絕。

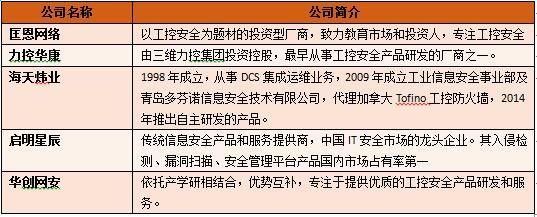

最后我們對國內外工控安全廠商及其產品做一個簡要的介紹,供那些對工控安全感興趣的組織和個人參考(部分信息參考ARC的市場研究報告及安全牛):

國外工控安全廠商

國外工控安全廠商產品

國內工控安全廠商

國內工控安全廠商產品

可以看出,美國及歐盟在工控安全方面不僅起步早而且優勢相對明顯,因此,在我們國家推廣工控安全,不僅需要政府以及廠商,同時還需要資本運作、媒體的宣傳和推廣,想方設法的提升用戶的工控安全意識,普及和推廣工控安全知識。從而推動相關前沿技術研究,構建工控網絡安全的意識和體系。

(審核編輯: 智匯張瑜)

分享